Сетевое железо - статьи

Настраиваем 802.1X

Для реализации схемы сетевой аутентификации 802.1X в качестве RADIUS-сервера использоента – Windows XP (о реализации 802.1X-клиентов в других операционных системах см. вставку на с. 38), а в качестве сервера доступа – коммутатор 3Com Superstack 3 Switсh 4400.

Панель управления IAS*сервера

Первый этап настройки протокола сетевой аутентификации 802.1X – установка Windows 2000 Server. При установке сервера необходимо указать, что он будет являться контроллером домена, и установить службы DNS и Active Directory. В нашем случае был создан тестовый домен TEST.

Следует обратить внимание на то, что протокол EAP-TLS для аутентификации пользователей не поддерживается в так называемом "смешанном режиме" (Mixed mode), который обеспечивает работу как Windows 2000, так и Windows NTклиентов. Поэтому необходимо перевести сервер в "родной" режим (Native mode).

Для этого в средствах администрирования Windows 2000 надо открыть ярлык Active Directory Users and Computers, а затем в появившемся окне выбрать правой кнопкой мыши домен (demo.test.local) и в его общих свойствах выбрать кнопку Сhange mode.

Добавляем клиент в IAS*сервер

Далее следует добавить несколько пользователей, которым будет разрешен доступ к сети (рис. слева). После того как пользователи будут созданы, необходимо установить, чтобы их пароли сохранялись с так называемым "реверсным шифрованием" (reversible encryption). Для этого в свойствах пользователей надо выбрать закладку Account и установить поле Store password using reversible encryption. После этого необходимо обязательно повторно ввести пароль для данного пользователя.

Теперь рассмотрим конфигурирование RADIUS-сервера. Прежде всего следует отметить, что операционные системы Windows NT/2000 Server содержат RADIUS-сервер, который, правда, именуется как служба IAS (Internet Authentication Service). Также существует ряд альтернативных RADIUS-серверов для различных операционных систем от сторонних разработчиков, например, от компании Funk Software ().

Установить и использовать IAS можно на системах Windows 2000 Server и NT Server 4.0. При этом IAS входит в состав Windows 2000, а для NT 4.0 IAS представляет собой один из нескольких компонентов пакета NT 4.0 Option Pack, который можно получить с вэб-узла компании Microsoft ().

Для установки IAS в Windows 2000 нужно запустить ярлык Add/Remove Programs из панели управления и выбрать в Windows Components раздел Networking Services, в котором необходимо установить "галочку" напротив Internet Authentication Serviсe. После установки IAS в разделе средств управления Windows 2000 станет доступным ярлык Internet Authentication Service, запустив который можно перейти к настройке данного сервиса.

Первым этапом конфигурирования является добавление нового сервера доступа в папку клиентов (в нашем случае это коммутатор 3Сom 4400), при этом необходимо ввести имя клиента (4400), его IP-адрес, имя производителя сетевого устройства (3Com) и общий секрет (shared secret).

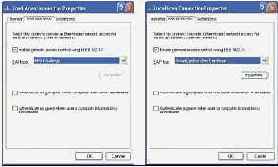

Устанавливаем тип аутентификации: MD5 или Certificate

Следует учитывать, что в RFC 2865 предписывается использование 16 символов в "общем ключе". При этом для достижения энтропии (в теории информации энтропия отражает количество информации в последовательности символов), равной 128 бит, каждый отдельный символ должен иметь энтропию 8 бит.

Однако в случае, когда выбор символов ограничивается набором, вводимым на клавиатуре, энтропия 8-битного символа уменьшается до 5,8 бит. Поэтому чтобы добиться уровня энтропии в 128 бит, необходимо использовать как минимум 22 символа.

Настраиваем коммутатор 3Com 4400 для работы с 802.1X

В Windows 2000 максимально возможная длина общего секрета составляет 64 символа. Качественно улучшить результаты позволяют специальные программы для генерирования общего секрета. Следующим этапом является разработка политики удаленного доступа, для чего в разделе Remote Access Poliсy необходимо создать новый элемент, например, политики под именем VLAN1 и DEMO (рис. на с.35 посередине).

Далее в них необходимо добавить Windows- группы пользователей из Active Directory и разрешить им удаленный доступ в сеть. Затем в созданных политиках следует выбрать команду Edit profile, а в появившемся окне – поле Authentication. В последнем можно выбрать два типа EAP-аутентификации – MD5-challenge или Smart Card or other Certificate (рис. слева). В последнем случае на сервере необходимо установить службу сертификатов (CA), при этом она должна быть сконфигурирована как Enterprise root CA.

Проверяем работу служб аутентификации на клиентском ПК

Заключительным этапом является настройка коммутатора 3Сom 4400 для работы с RADIUSсервером. Для этого, подключившись к консольному порту данного устройства и используя какуюлибо терминальную программу, следует в режиме командной строки войти в текстовое подменю Security/Radius и выполнить команду Setup).

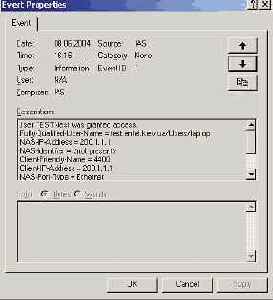

С помощью журнала событий проверяем параметры аутентификации

Далее коммутатор предложит ввести IP-адрес первичного и вторичного сервера аутентификации/учета и номера их UDP-портов, а также общий секрет – в нашем случае это 200.1.1.200 и 1812/1813. Здесь устанавливается максимальное количество попыток входа в сеть клиентов и промежутки времени между ними, а также действия на случай, если попытка войти в сеть оказалась неудачной, в нашей ситуации – отказ в доступе. Проверить установленную конфигурацию можно с помощью команды Summary, находящейся в этом же меню (рис. на с. 36 вверху). Также в коммутаторе нами была создана виртуальная ЛВС под именем VLAN 1 и профиль качества обслуживания под именем demo, который ограничивал максимальный трафик в сторону пользователя на уровне 1 Мбит/с. О том, зачем это понадобилось, будет рассказано далее.